8 gute Gründe, warum AnonSphere ein guter VPN Anbieter ist

Gastartikel von Oliver Sperke.

Ich bin 35 Jahre alt und seit 11 Jahren selbständiger Webentwickler. Mein Fokus liegt dabei auf der Erstellung, Beratung und Optimierung in den Bereichen High Performance, Usability und Sicherheit in den gängisten Internetsprachen: PHP, HTML, Javascript und CSS.

Ich habe ja schon im letzten Beitrag angekündigt, dass ich etwas aus dem Maschinenraum von AnonSphere.com erzählen will. Ich habe lange überlegt, was ich schreibe und vor allem, wie ich es schreibe. Dieser Artikel ist eine Mischung aus Werbung „für meine gute Arbeit“, vielen technischen Details und einigen guten Ratschlägen, worauf Ihr bei allen Anbietern achten solltet und was Euch nur „falsche Sicherheit“ vortäuscht. Ich hoffe, der Artikel ist nicht zu technisch geworden und trotzdem noch für unsere Techniker interessant – es sollte für alle etwas dabei sein. Ich fange etwas technischer an und versuche dann „verständlicher“ zu werden. Dieser Beitrag ist natürlich weder uneigennützig, noch unabhängig. Lebt damit! 😉

Ein paar Infos zum Einstieg

Obwohl es von Aussen so aussieht, als wäre das so ein „Miniprojekt“, wo man mal einen OpenVPN Server aufsetzt, ist es mittlerweile schon sehr umfangreich. Meine Backup CD ist zwischenzeitlich zur DVD geworden. Insgesamt besteht das Ganze aus ca. 700 MB an Quelltexten in Qt, also C++, C, sh, bash, Python, Lua, AppleScript, Expect, HTML, JavaScript, CSS und natürlich PHP und MySQL plus Dutzenden Sonderformaten wie NSIS oder Konfigurationsprofile für Apple Systeme. AnonSphere arbeitet mit angepassten Versionen von OpenVPN, Openswan, OpenSSH, PDNS, Squid, usw. Es ist also nicht viel übrig geblieben, was „einfach mal installiert“ wurde. Meine bisherige Arbeitszeit liegt bei über 2000 Stunden, wobei ich viele Stunden für Tests und Recherche gar nicht mit gezählt habe.

Dazu kommen noch mal 400 MB Grafiken, Bildern, Videos und fast 4 MB nur Dokumentation. Es ist also sehr viel umfangreicher als man auf den ersten Blick sieht. Viele Dinge liegen auch zu 90 % fertig im Schrank und werden jetzt nach und nach hinzugefügt, wie z. B. das Ticketsystem. Trotzdem musste es online, damit ich Input bekomme, was funktioniert und wo es noch Probleme gibt. So kann ich mich erst mal auf die Kernkomponenten konzentrieren. Obwohl es noch nicht überall perfekt ist, funktioniert das Netzwerk dahinter sehr viel besser als ich das selbst erwartet hatte. Einige Lücken bestehen immer noch im Frontend, was vor allem daran liegt, dass ich zuerst einmal die eigene Software ans Laufen bekommen und auf allen wichtigen Systemen zumindest eine funktionierende Version dieser Software anbieten wollte.

Die Lücken die noch da sind, sind auch meistens nicht das „Fehlen von Funktionen“, sondern viel mehr die Dokumentation davon. Grundsätzlich kann das System alles, aber man muss manchmal noch suchen oder es sieht schlicht noch nicht so hübsch aus. Selbst wenn Ihr mal irgendwo gar nicht weiter kommen solltet, ist eigentlich rund um die Uhr jemand da, der helfen kann.

Ich will gar nicht so viel auf die Gemeinsamkeiten zu vergleichbaren Systeme eingehen, sondern lieber über die Sachen sprechen, die teilweise grundlegend anders und in meinen Augen auch besser gelöst sind.

1. Ein Server ist nicht genug

Der wohl auffälligste Unterschied erklärt sich schon im Namen, den ich gerne verwende. AnonSphere ist kein typischer VPN Anbieter, sondern ein „VPN Netzwerk“. Alle Server sind untereinander verbunden und arbeiten auch entsprechend zusammen. Dabei war es zunächst mein Hauptanliegen, die Einwahl und das Wechseln der Server zu vereinfachen, denn es hat mich immer furchtbar genervt, erst Zugangsdaten suchen zu müssen, wenn ich mal den Server wechseln wollte bzw. musste. Bei manchen Anbietern gibt es sogar komplett andere Konfigurationen für die einzelnen Server. Erst im Nachhinein habe ich dann erkannt, dass es noch viel viel mehr Vorteile gibt als nur das.

Der wohl auffälligste Unterschied erklärt sich schon im Namen, den ich gerne verwende. AnonSphere ist kein typischer VPN Anbieter, sondern ein „VPN Netzwerk“. Alle Server sind untereinander verbunden und arbeiten auch entsprechend zusammen. Dabei war es zunächst mein Hauptanliegen, die Einwahl und das Wechseln der Server zu vereinfachen, denn es hat mich immer furchtbar genervt, erst Zugangsdaten suchen zu müssen, wenn ich mal den Server wechseln wollte bzw. musste. Bei manchen Anbietern gibt es sogar komplett andere Konfigurationen für die einzelnen Server. Erst im Nachhinein habe ich dann erkannt, dass es noch viel viel mehr Vorteile gibt als nur das.

Wie ich im ersten Artikel schon erklärt habe, bin ich eher kritisch, was die Verbindung zu einem VPN Server angeht, der gleichzeitig das Gateway ins Internet stellt, weil es gewisse Nachteile bringt. Man braucht nur einen Server zu überwachen und findet evtl. sogar gewisse Muster, mit denen der Einzelne nachvollziehbar wird. Um das zu verstehen, muss man sich Folgendes vorstellen: Ich kann eine Leitung überwachen, indem ich auf dem Weg alle Datenpakete abzweige, die zu oder von einer bestimmten IP Adresse (hier dem VPN Server) kommen und die Anzahl der Pakete mitzählen, die übertragen werden. Diese Informationen kann man mit den ausgehenden Daten abgleichen. Da diese ausgehenden Pakete unverschlüsselt sind, könnte man so einen Benutzer gezielt überwachen.

Beispiel: Benutzer A und Benutzer B sind beide auf einem VPN Server angemeldet. Ich kann durch die Informationen in den Paketen feststellen, dass Benutzer A die IP 1.1.1.1 und Benutzer B die IP 2.2.2.2 hat. Jetzt muss ich nur beobachten, wie die Datenpakete rein und raus wandern. Benutzer A fragt also eine Datenverbindung zu www.google.de an – Benutzer B macht gerade mal gar nichts. Ich sehe, es werden verschlüsselte Daten zum Server gesendet und der VPN Server fragt daraufhin die Daten von Google an, nach der Übertragung an den VPN Server, laufen verschlüsselte Pakete zu Benutzer A. Benutzer A ist also in dem Fall eindeutig identifiziert. Wenn in den unverschlüsselten Datenpaketen noch zusätzliche Informationen zu finden sind, wie z. B. der Useragent des Browser, kann ich die weitere Übertragung mit minimalem Aufwand nachvollziehen auch ohne, dass der VPN Betreiber Einfluss darauf hat. Die Anonymität ist dahin, sofern nicht ständig Daten von mindestens zwei Benutzern gesendet werden, was erst bei hoher Auslastung gesichert ist.

Bei AnonSphere ist dieses Prinzip grundsätzlich auch möglich, aber der Aufwand ist stark erhöht. Man muss mindestens zwei Server, evtl. sogar in verschiedenen Ländern überwachen und die Daten in Echtzeit abgleichen. Dazu kommt, dass die Auslastung auf dem Eingangsserver steigt, weil ständig alle Benutzer darüber ihre Daten senden. Als kleiner Anbieter mit 3 VPN Servern sind auf diesen 3 Servern je 5 Nutzer angemeldet. Im AnonSphere Netzwerk laufen alle 3 Server zusammen und man hat 15 Benutzer, die Ihre Daten vermischen. Auch bei niedriger Auslastung ist so die Sicherheit gewährleistet. Mit der „Privacy+“ Funktion ist es sogar möglich, dass wenigstens im Browser, die standardmässig recht viele Daten schicken, auf dem Weg so umgeschrieben werden, dass sie sich im Strom vermischen. Eine reine Überwachung nur mit den Netzwerkdaten ist sehr schwierig.

Die große Schwierigkeit war der Entwurf des Netzwerkes, weil viele Techniken nicht gut dokumentiert sind oder es diese Techniken gar nicht gab. Um den Technikern hier eine Vorstellung davon zu geben: Meine iptables Regeln umfassen ohne auch nur einen Benutzer ca. 100 Regeln plus noch mal bis zu 30 pro angemeldetem Benutzer. Dazu kommen noch andere Programme wie iproute2 und tc, die die Geschwindigkeit im Netzwerk sichern plus natürlich den ganzen Proxyservern. Diese müssen sich teilweise ständig an die Ansprüche der Nutzer anpassen.

Ein weiterer positiver Nebeneffekt ist, dass die Server, die auf Dienste im Netz zugreifen keine identifizierbaren Daten haben. Das ist dadurch erreicht, dass die Ausgangsserver nur die IP Adressen des internen Netzwerkes verarbeiten. Eine Rückverfolgung führt immer zum Eingangsserver. Selbst bei einem Verlust der Hardware könnte niemand sagen, wer die Daten ursprünglich gesendet hat. Hier haben wir also eine Anonymisierung vor der eigentlichen Anonymisierung.

Sollte eine Ermittlungsbehörde auf die Idee kommen, diesen Server mitzunehmen, wird er Ihnen selbst wenn sie die Verschlüsselung (EncFS 256 Bit, 64 stelliges zufälliges Passwort, dass bei jedem Start zufällig erzeugt wird und das selbst ich nicht kenne) brechen, keine brauchbaren Erkenntnisse bringen, denn dieser Server verfügt über keine verwertbaren Daten. Das Gleiche gilt für den Eingangsserver, denn dort sind u. U. zwar die IP Adressen der aktuell angemeldeten Benutzer zu finden, aber was beweist das? Ich kann selbst nicht sagen, wer zu welchem Zeitpunkt welchen Ausgangsserver benutzt hat. Ausserdem sind auf dem Eingangsserver alle MySQL Daten in einem sicherem Container gelagert. Alle Logdateien, die benötigt werden, sind flüchtig und verschlüsselt im Ram abgelegt.

Um das mal klar zu stellen: Hier geht es nicht darum, Verbrecher zu schützen, sondern es geht darum, Leute zu schützen, die auf Ihre Anonymität angewiesen sind, z. B. Whistleblower oder Menschen, die aus guten Gründen anonym bleiben müssen. Dass ein System immer missbraucht werden kann, ist kein Geheimnis. Aber ein Messerhersteller liefert seine Messer auch möglichst scharf aus.

2. Schneller ist sicherer

Im Gegensatz zu anderen Anbietern ist AnonSphere auf Dauernutzung ausgelegt. Viele VPN Anbieter agieren in Grauzonen und können daher nicht auf gut angebundene Kapazitäten zugreifen. Der Betreiber von AnonSphere ist ein deutsches Unternehmen und kann auch dementsprechend auftreten. Es können also die Server benutzt werden, die wirklich schnell sind und nicht die, die auf eine anonyme Zahlungsweise wert legen. Dabei ist der Dienst grundlegend auf den deutschen Markt zugeschnitten.

Im Gegensatz zu anderen Anbietern ist AnonSphere auf Dauernutzung ausgelegt. Viele VPN Anbieter agieren in Grauzonen und können daher nicht auf gut angebundene Kapazitäten zugreifen. Der Betreiber von AnonSphere ist ein deutsches Unternehmen und kann auch dementsprechend auftreten. Es können also die Server benutzt werden, die wirklich schnell sind und nicht die, die auf eine anonyme Zahlungsweise wert legen. Dabei ist der Dienst grundlegend auf den deutschen Markt zugeschnitten.

Bei der beschriebenen Architektur war es besonders wichtig, dass der Eingangsserver gut erreichbar ist. Der Vorteil ist, dass man sich danach nur noch um das Routing zwischen Eingangsserver und den Ausgangsserver kümmern muss. Das vereinfacht es für den Betreiber und bringt Geschwindigkeitsvorteile für den Benutzer, denn ab dem Eingangsserver sind alle Datenpakete gleich.

Die Geschwindigkeit wirkt sich dabei direkt auf die Sicherheit aus, denn Sicherheit, die nervt, wird abgeschaltet. Ich war bereits Kunde bei verschiedenen VPN Anbietern, kam dabei aber selten über 2 MBit hinaus. Zum Surfen mag das ok sein, aber zum HD schauen auf Youtube reichte es oftmals einfach nicht. Dazu kommen verschiedene Cache Mechanismen, die das Übertragungsvolumen im Netzwerk reduzieren können. Das spart nicht nur Geld, sondern erhöht auch die Effizienz. Selbst beim Surfen über die USA Server liegt die Latenz, also die Zeitverzögerung nach denen der Server antwortet bei etwa 100 bis 200ms. Zu wenig, um es als störend zu empfinden. Die DNS Server sind so programmiert, dass sie immer vom Ausgangsserver anfragen. Ein Zugriff auf große CDN Systeme, wie sie z. B. Google oder Youtube benutzen werden immer von dem Ort laden, der dem Ausgangsserver am nächsten ist, auch das erhöht massiv die Geschwindigkeit.

Ich selbst bin Kunde bei der Telekom und kann sagen, dass einige Seiten sogar schneller laden als über eine direkte Verbindung. Ich habe übrigens absichtlich auf einen „Zwangsproxy“ verzichtet. Wenn man also keine Zusatzfunktionen wie den Werbeblocker benutzt, lädt man die Daten auch nicht über einen Proxyserver. Auch https Verbindungen laufen niemals über einen Proxy. Es wäre zwar möglich, aber eine „MITM Attacke“ auf eine TLS/SSL Verschlüsselung zur Beschleunigung ist nicht sinnvoll. Die Sicherheit geht immer vor.

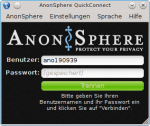

3. Eigene Zugangssoftware

Die AnonSphere Software ist mein ganzer Stolz. Nicht nur, weil das überhaupt meine erste Desktop Anwendung ist, sondern weil es viele gute Ideen anderer Anbieter übernimmt und sie um einige wichtige Funktionen erweitert. Dabei ist sie aber immer noch sehr einfach zu bedienen. Die größte Herausforderung war die Erstellung auf allen gängigen Betriebssystemen, denn obwohl die Technik bei allen Geräten gleich ist, ist die Umsetzung aufgrund der darunter liegenden Plattform extrem unterschiedlich. Trotzdem ist das Ganze weitgehend vereinheitlicht und auf allen Systemen gleich.

Die AnonSphere Software ist mein ganzer Stolz. Nicht nur, weil das überhaupt meine erste Desktop Anwendung ist, sondern weil es viele gute Ideen anderer Anbieter übernimmt und sie um einige wichtige Funktionen erweitert. Dabei ist sie aber immer noch sehr einfach zu bedienen. Die größte Herausforderung war die Erstellung auf allen gängigen Betriebssystemen, denn obwohl die Technik bei allen Geräten gleich ist, ist die Umsetzung aufgrund der darunter liegenden Plattform extrem unterschiedlich. Trotzdem ist das Ganze weitgehend vereinheitlicht und auf allen Systemen gleich.

Die Probleme fangen schon mit der Installation an. Jedes Betriebssystem benutzt eigene Formate und Techniken, um Software zu installieren bzw. aktuell zu halten. Unter Windows ist das die klassische setup.exe, die man herunter lädt und dann ausführt. Im Mac sind es meist Programmpakete, die einfach in den Programmordner verschoben werden. Unter Linux wird es dann richtig aufwendig, weil jede Distribution gewisse Eigenheiten hat und ein anderes System nutzt. Ich habe also versucht, die unterschiedlichen Gegebenheiten möglichst gut für jedes Betriebssystem umzusetzen, aber gleichzeitig so zu gestalten, dass regelmässige Nutzer gut damit klar kommen.

Das nächste große Problem war die Erzeugung der Netzwerkschnittstelle, die ebenfalls unter jedem Betriebssystem unterschiedlich umgesetzt ist. Windows hat einen einfachen Treiber, in MacOS sieht das ähnlich aus. In Linux fährt man am besten, wenn man OpenVPN aus den Quellen installiert. Diese Probleme setzen sich in allen Bereichen fort. Mittlerweile bin ich dank vieler Bugreports und ausgiebigen Tests auf einem Stand, wo ich sagen kann, dass die Software auf 99 % aller Heimrechner problemlos funktioniert.

Die Software verbessert dabei die Sicherheit, denn es werden z. B. die Passwörter lokal so geschützt, wie ich das auch in der Datenbank mache. Das ist mit einer Standard OpenVPN Installation nicht möglich. Wer Zugriff auf den Rechner bekommt, kann sich zwar anmelden, aber er hat keine Möglichkeit, das Passwort zurück zu setzen. Ausserdem werden Schwachstellen der einzelnen Betriebssysteme wie die DNS Auflösung unter Linux und MacOS behoben. Unter MacOS und Linux sind auch seit zwei Versionen nur noch zur Installation root Rechte nötig. Das Programm erhöht dazu den Komfort, denn man kann den Ausgangsserver und die Sonderfunktionen mit einem Klick im laufenden Betrieb ändern. Ein Video funktioniert nicht? Mit zwei Klicks surft man mit einer US IP und mit zwei weiteren ist man zurück.

Das Ganze funktioniert übrigens auch auf Mobilgeräten durch ein Webfrontend, was genau die gleichen Möglichkeiten bietet, ausser natürlich der Einwahl selbst. Wer die Software nicht nutzen will, kann ebenfalls alle Einstellungen über connect.anonsphere.com vornehmen. Für Apple Geräte, also MacOS und IOS ist es sogar möglich, die ganzen VPN Einstellungen mit Hilfe von Profilen vorzunehmen, d. h. es sind keine manuellen Einstellungen und auch keine Software nötig. Zwei Klicks und das iPhone bzw. iPad sind korrekt eingestellt.

Das Ganze funktioniert übrigens auch auf Mobilgeräten durch ein Webfrontend, was genau die gleichen Möglichkeiten bietet, ausser natürlich der Einwahl selbst. Wer die Software nicht nutzen will, kann ebenfalls alle Einstellungen über connect.anonsphere.com vornehmen. Für Apple Geräte, also MacOS und IOS ist es sogar möglich, die ganzen VPN Einstellungen mit Hilfe von Profilen vorzunehmen, d. h. es sind keine manuellen Einstellungen und auch keine Software nötig. Zwei Klicks und das iPhone bzw. iPad sind korrekt eingestellt.

4. Nur die Daten, die notwendig sind

Die wohl wichtigste Frage – was wird von mir gespeichert? Kurze Antwort: Nur das, was technisch unbedingt nötig ist. Auf den Ausgangsservern, also den Servern, die der Kommunikationspartner sieht, entstehen grundsätzlich keine identifizierbaren Daten, weil dort immer nur steht, dass der Eingangsserver etwas angefragt hat. Selbst mit vollständigen Logs könnte man dort nichts finden, was einem Benutzer zugeordnet werden kann. Auf dem Eingangsserver wird die IP für die Dauer der Verbindung gespeichert, weil es technisch nicht anders geht. Sobald die Verbindung getrennt ist, werden diese Einträge sofort gelöscht. Sollte eine Verbindung abbrechen, werden die alten Daten beim erneuten Login gelöscht oder automatisch, sobald der Server erkennt, „da antwortet niemand mehr“. Das ist je nach Protokoll spätestens nach 2 Minuten der Fall.

Maximal 59 Sekunden (Cronjob) nach Abmeldung werden aus dem Datensatz über den Traffic die genauen Einwahlzeiten entfernt und in eine andere Tabelle geschrieben. In der Datenbank steht also nur noch, dass Benutzer ano123456 am 27.09.2012 eine Datenübertragung von 2 GB in und 1 GB out hatte. Wie diese Daten entstanden sind, wird weder protokolliert, noch gespeichert. Diese Daten sind im Moment einfach nötig, um die Auslastung besser planen zu können.

Bei vielen Anbietern wird immer darauf geachtet, dass man möglichst anonym bezahlen kann. Ich persönlich halte da nicht viel von, denn um eine Verbindung von Euch zum Anbieter herzustellen, muss ich nur prüfen, ob eine Verbindung zu einem VPN Server besteht. Den Aufwand, Eure Konten durchzusehen, ist im Normalfall gar nicht nötig.

AnonSphere geht den Weg, dass zunächst einmal gängige Zahlungsmethoden akzeptiert werden. Dazu zählen Banküberweisung, Paypal und Barzahlung. Dabei wird aber strikt zwischen Buchhaltung und Netzwerk getrennt. Ihr erhaltet also eine Art Gutscheincode, den Ihr jederzeit einlösen könnt. Daraufhin bekommt Ihr die eigentlichen Zugangsdaten. Der Gutscheincode wird zwar mit der Rechnung verschickt, aber nicht archiviert. Daher gibt es in der Buchhaltung nur den Beleg, dass etwas bezahlt wurde, auf Wunsch auch von wem, falls man eine „ordentliche Rechnung“ braucht.

Ordentliche Rechnung heißt, dass der Name z. B. aus Steuergründen ausgewiesen wird. Dies ist aber nur notwendig, wenn die Rechnung über 150 Euro liegt, ansonsten reicht ein nicht personalisierter Beleg, wie ein Kassenbon. Da ein Versand nicht nötig ist und der Wert für gewöhnlich unter 150 Euro liegt, braucht man nach deutschen Gesetzen derzeit keine Namen oder Adressdaten. Wie aber bereits gesagt, der Kauf oder die Nutzung sind nicht illegal und beweisen erst mal überhaupt nichts. Eine anonyme Zahlung ist also in meinen Augen weder nötig, noch sinnvoll. Vor allem dann nicht, wenn man die Kosten steuerlich geltend machen kann – es handelt sich immerhin um ein Sicherheitsprodukt, wie jede Firewall und jede Virensoftware auch.

5. Immer und überall erreichbar

Die meisten Anbieter geben die Ports vor, zu denen man sich verbinden kann. Das ist aber eigentlich nur bei statischen Protokollen wie L2TP nötig. Weniger sinnvoll ist es aber bei Protokollen, die absichtlich so flexibel sind, dass sie auch auf ganz anderen Ports Verbindungen aufbauen können. Bei AnonSphere ist es so gelöst, dass der OpenVPN Server auf 1194 UDP und TCP lauscht. Da aber die DNS Server nach aussen und der reguläre www Ports nicht benutzt werden, sind zusätzlich Port 53 UDP und 80 TCP freigeschaltet. SSH lauscht an Port 22 und an Port 80 TCP. Wenn man also im Browser Zugriff auf connect.anonsphere.com erhält, bekommt man auch mit OpenVPN und SSH Zugriff.

Selbst restriktive Firewalls blockieren den Zugriff auf Port 53 und 80 für gewöhnlich nicht. Den Zugriff kann man dann nur noch verhindern, indem man den Zugriff auf die IP generell sperrt oder aufwendige Techniken wie DPI einsetzt. In den meisten Hotel- und Firmennetzwerken, sowie Hotspots dürfte dies aus Kosten- und Datenschutzgründen nicht üblich sein und daher hat man dann auch mit der VPN Verbindung keine Probleme. Innerhalb des VPN Tunnels kann man von ausserhalb nicht die Verwendung bestimmter Protokolle oder Dienste verbieten.

Viele VPN Anbieter nutzen nur einen Zugang zum Netzwerk, was entweder auf Kosten der Sicherheit und/oder auf Kosten der Flexibilität geht. AnonSphere war von Anfang auf die Nutzung der wichtigsten und gleichzeitig sicheren Übertragungen vorbereitet. Es bietet in den kostenpflichtigen Tarifen Zugang per OpenVPN, L2TP und SSH. Jedes dieser Protokolle hat seine Berechtigung. L2TP kann auf fast jedem Computer und Mobiltelefon ohne zusätzliche Software genutzt werden. SSH kann zur Tunnelung bestimmter Dienste verwendet werden, ohne den gesamten Netzwerkverkehr zu tunneln und OpenVPN bietet eine bessere Verschlüsselung und eine stabilere Verbindung als die zwei Vorgenannten.

Grundsätzlich würde ich die Nutzung von OpenVPN empfehlen. Wo das nicht möglich ist, z. B. auf mobilen Geräten ist L2TP das Protokoll der Wahl. Wenn das nicht funktioniert, weil man z. B. an einem fremdem Rechner keine Adminrechte hat, kann man immer noch auf den lokalen Socks5 Proxy zurück greifen. Mit einem portablem Chrome und dem entsprechendem Plugin kann man auch dieses Problem elegant lösen. Das Plugin kann so eingestellt, dass nur Daten durch das Netzwerk zugelassen werden. Alle anderen Zugriffe werden von vorne herein geblockt. Die Anwendung ist genau so einfach wie die normale Software: Installieren, StartCode bzw. Zugangsdaten eingeben, los!

7. Mehr als nur WWW

Seit einigen Tagen ist in allen kostenpflichtigen VPN Tarife eine Schnittstelle zum TOR Netzwerk freigeschaltet. Der Zugang erfolgt dabei über einen http Proxy, über den die Aufrufe intern umgeleitet werden. Normalerweise hat diese Technik ein paar Nachteile, weil es standardmässig nicht möglich ist, einzelne Anfragen anhand der angefragten Domain zu verarbeiten. Sämtliche DNS Abfragen müssten also ebenfalls über das Tor Netzwerk abgewickelt werden. Das kam aber nicht in Frage, weil es erstens sehr langsam ist (ca. 100 ms pro DNS Anfrage) und zweitens, weil ich keine Kontrolle darüber hätte, wo angefragt wird. Es kann also passieren, dass ein Exit Node aus Australien anfragt und daher die Daten von Google Australien abgerufen werden. Das hätte sehr negative Auswirkungen auf die Surfgeschwindigkeit.

Seit einigen Tagen ist in allen kostenpflichtigen VPN Tarife eine Schnittstelle zum TOR Netzwerk freigeschaltet. Der Zugang erfolgt dabei über einen http Proxy, über den die Aufrufe intern umgeleitet werden. Normalerweise hat diese Technik ein paar Nachteile, weil es standardmässig nicht möglich ist, einzelne Anfragen anhand der angefragten Domain zu verarbeiten. Sämtliche DNS Abfragen müssten also ebenfalls über das Tor Netzwerk abgewickelt werden. Das kam aber nicht in Frage, weil es erstens sehr langsam ist (ca. 100 ms pro DNS Anfrage) und zweitens, weil ich keine Kontrolle darüber hätte, wo angefragt wird. Es kann also passieren, dass ein Exit Node aus Australien anfragt und daher die Daten von Google Australien abgerufen werden. Das hätte sehr negative Auswirkungen auf die Surfgeschwindigkeit.

Da ich auf allen Server den Powerdns-Recursor gewählt habe, konnte ich zum Glück die Script-Schnittstelle nutzen. Es werden also nur .onion und .exit Domains über einen dahinter liegenden TOR DNS Server aufgelöst und in ein virtuelles Netzwerk gemappt. Dies geschieht völlig transparent und ohne, dass der Benutzer das merkt. So ist es möglich, anonym zu bleiben und gleichzeitig nur die TOR Inhalte über das TOR Netzwerk zu laden. Selbst mit speziellen Lösung wie TOR Button ist das für den Hausgebrauch nicht immer möglich, weil ein Computer u. U. versucht, die DNS aufzulösen und damit Inhalte an das Netzwerk verraten kann.

Bei AnonSphere ist dieses sog. „DNS Leaking“ nicht möglich, denn die DNS Server stehen im Netzwerk und können daher niemals die Adresse des Anfragenden verraten. Sie verraten im schlimmsten Fall nur die IP Adresse des DNS Servers selbst und der darf ruhig bekannt sein. TOR ist nur ein erster Versuch gewesen, das Prinzip umzusetzen, denn mit der Technik könnte man auch grundsätzlich jedes andere Darknet anschliessen.

8. Sicherheit, auch wo man sie nicht sieht

Ich bin immer wieder erstaunt, wie wenig andere Anbieter auf Sicherheit wert legen. Das fängt zum Beispiel schon mit der Wahl der Protokolle an. Drei Wochen, nach dem Microsoft das PPTP Protokoll endgültig beerdigt hat, kommt ein Anbieter auf die großartige Idee, doch mal Zugänge für Mobiltelefone mit genau diesem Protokoll anzubieten. Ihr könnte Euch vielleicht vorstellen, wie oft ich mit dem Kopf auf den Tisch gehauen habe erstaunt ich war. Solltet Ihr einen Anbieter haben, der PPTP anbietet, benutzt es bitte nicht! Ich habe einen Monat damit rum experimentiert und im darunter liegendem GRE Protokoll Wege gefunden, gezielt fremde Daten abzugreifen. Das ganze Protokoll ist kaputt und sollte niemals und für nichts benutzt werden.

Ich bin immer wieder erstaunt, wie wenig andere Anbieter auf Sicherheit wert legen. Das fängt zum Beispiel schon mit der Wahl der Protokolle an. Drei Wochen, nach dem Microsoft das PPTP Protokoll endgültig beerdigt hat, kommt ein Anbieter auf die großartige Idee, doch mal Zugänge für Mobiltelefone mit genau diesem Protokoll anzubieten. Ihr könnte Euch vielleicht vorstellen, wie oft ich mit dem Kopf auf den Tisch gehauen habe erstaunt ich war. Solltet Ihr einen Anbieter haben, der PPTP anbietet, benutzt es bitte nicht! Ich habe einen Monat damit rum experimentiert und im darunter liegendem GRE Protokoll Wege gefunden, gezielt fremde Daten abzugreifen. Das ganze Protokoll ist kaputt und sollte niemals und für nichts benutzt werden.

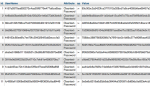

Ein weiterer Schwachpunkt vieler VPN Systeme ist, dass die Zugangsdaten meist unverschlüsselt vorliegen. Das Problem rührt daher, dass PPTP und L2TP Klartextdaten für die Anmeldung benötigen – bitte beachtet das, wenn Ihr irgendwo angemeldet seid und selbst ein Passwort wählt. Selbst OpenVPN bietet standardmässig nur einfaches Hashing mit SHA1 oder MD5 an – das ist zu wenig! AnonSphere funktioniert so, dass die Daten durch den Datenbanktreiber in Freeradius umgeschrieben werden (siehe Bild). Sie landen in der Datenbank AES verschlüsselt und sind nur in eine Richtung auflösbar. Um die Zugangsdaten eines Benutzers zu identifizieren, würde nur eine Brute Force Attacke auf alle Benutzer funktionieren. Das ist u. U. sehr aufwendig. Da die Zugangsdaten immer vom System erzeugt werden, geben sie aber auch keine zusätzlichen Informationen. Durch die festgelegte Länge von 16 Zeichen ist immer gewährleistet, dass man nur mit großem Aufwand an diese Daten kommen kann.

Dann gibt es auch Anbieter, die kostenlos funktionieren, aber Spyware mit installieren, die das gesamte Konzept von Anonymität ad absurdum führen. Sowas kann ich nur verantwortungslos nennen.

Viele der richtig coolen Funktionen sieht man leider nicht. Dazu zähle ich mal das Sicherheitssystem, dass auf den Servern selbst läuft. Sobald es Änderungen an der Hardware, wie zusätzlich angeschlossene Geräte gibt, gehen die Server selbständig in den Wartungsmodus. Das bedeutet, dass Dienste wie Squid oder MySQL sofort beendet und die bestehenden Daten verschlüsselt bzw. gelöscht werden. Ein Zugriff von aussen ist also schwierig bis unmöglich. Selbst wenn sich jemand auf dem Server anmeldet wird die Verschlüsselung aktiv, denn auch die Proxyserver werden neu gestartet.

Das Gleiche gilt auch, wenn die Server vom Netz getrennt werden. Nach 10 Sekunden offline werden die Systeme aus dem Verband abgemeldet und die bestehenden Daten aus dem Speicher entfernt. Auch das ganze System der Logs und wie sie vermieden werden, sieht man leider nicht. Genau wie die ganzen „Routingtricks“, die ich brauchte, um das Netzwerk schnell zu bekommen. Ich könnte sicher noch stundenlang weiter erzählen, aber schaut es Euch am Besten doch selbst an. 🙂

Kostenlos testen

Neben den kostenpflichtigen Tarifen, bietet AnonSphere auch kostenlose Accounts an, mit denen wirklich jeder in maximal 5 Minuten im Netzwerk ist. Es gibt aber Einschränkungen bei der Geschwindigkeit und dem Funktionsumfang. Zum Ausprobieren der Software und zum Youtube schauen in 240p reicht es aber trotzdem. Sonderfunktionen wie der Werbeblocker oder genanntes Privacy+ sind deaktiviert, ausserdem sind derzeit nur 2 Server freigeschaltet. Aber es gibt keine Einschränkungen zu Lasten der Sicherheit oder der Privatsphäre.

Wenn Ihr Euch für einen kostenpflichtigen Zugang entscheiden solltet, gilt bis Sonntag immer noch der Rabatt von 25 % auf alle Preise, auch wenn es derzeit nicht mehr auf der Homepage steht.

Die kostenlosen Accounts sind für Wenignutzer oder Neukunden gedacht, die sich einfach mal unverbindlich mit dem System vertraut machen wollen. Wenn Ihr noch nicht angemeldet seid, probiert es einfach mal aus und wenn es nicht funktioniert für Euch, meckert, damit ich es verbessern kann.

Die Gewinner aus dem Gewinnspiel

Bevor wir die Gewinner verkünden, wollte ich mich noch kurz bedanken, dass so viele Leute mitgemacht haben und das Interesse so groß ist. Ausserdem möchte ich Michael hier noch mal ganz persönlich danken, für seine guten Tipps, für seine Korrekturlesungen (nicht nur bei diesem Artikel) und natürlich, dass ich hier überhaupt etwas über dieses Projekt erzählen durfte. Danke!

Und hier sind unsere Gewinner:

- Raphael

- florian

- Matze

- Sascha Affolter

- MacGyver

Ihr habt eine E-Mail mit dem StartCode bekommen, mit dem könnt ihr sofort loslegen. Von uns einen herzlichen Glückwunsch und viel Spaß mit Eurem Gewinn!

Prima, das freut mich 🙂 Werde ihn gleich mal bei meinem Handy einrichten, danke.

Sascha Affolter

28 Sep. 12 at 11:09

Tolle Arbeit! Großen Respekt vor der Leistung, die du hier erbracht hast!

Ray-D

28 Sep. 12 at 11:58

Norton scheint AnonSphere nicht wirklich gerne zu haben.

Die Hilfe.exe sowie tabinstallwin32.exe werden als Bedrohung taxiert. Mit eingeschaltetem Norton ist eine dauerhafte Installation nicht möglich.

Lukas Blatter

30 Sep. 12 at 22:55

Danke! Ich werde dem nachgehen. Die Tabinstallwin32 ist die Originaldatei von OpenVPN!?

Oliver

30 Sep. 12 at 23:06

Super schnelle Reaktion! Weiteres Problem mit iOS6 wurde innert 2h behoben.

Danke.

Lukas Blatter

1 Okt. 12 at 05:52

Liest sich ja ganz gut, allerdings halte ich die Frontend-Implementierung an einigen Stellen für dürftig.

Ich habe meinen Account mit Google Chrome von meinem Smartphone aus erstellt, hat alles gut geklappt. Habe mich natürlich auch im Mitgliederbereich etwas umgesehen. Nun wollte ich mich von meinem Netbook aus einloggen, aber das war mir nicht gegönnt. Google Chrome schmeißt mir Stur wie ein Esel immer aufs Neue die Meldung raus, dass ich mich doch bitte einloggen soll – nachdem ich genau das eigentlich getan habe. Und ja, die Logindaten sind korrekt. Dennoch loggt er sich einfach nicht ein. Also den Feuerfuchs bemüht. Eingeloggt, klappt. Nun wollte ich meinen Zugang einrichten, schade nur, dass ich zuvor auf meinem Smartphone im Mitgliederbereich etwas herumgeschaut habe. Somit ist mein Schlüssel für den Testzugang leider futsch – ohne auch nur ansatzweise etwas getestet zu haben, außer das Frontend. Der Sinn dahinter erschließt sich mir nicht wirklich. Genervt erblickte ich froh die Option, seinen Zugang löschen zu lassen. Also aufgerufen, Felder ausgefüllt und schwupps … Fehler. Eine konkrete Fehlermeldung? Nicht zu sehen.

Wirklich schade. Ließt sich durchaus interessant der Beitrag hier, die Stolpersteine machen allerdings nicht wirklich Lust auf mehr.

basti

15 Nov. 12 at 08:35

Keine Einwände so weit.

Da brauch ich mehr Infos. Bei mir funktioniert alles mit Chromium 20. Hast Du irgendwelche Addons installiert, die Probleme machen könnten? Oder andere sachdienliche Hinweise?

Ja, da geb ich Dir Recht. Ursprünglich war das mal so gedacht, dass man sich nur einen Testzugang hinterlegt. Wenn man auf mehreren Rechnern arbeitet, funktioniert das natürlich nicht. Gelöst habe ich das Problem jetzt so, dass jetzt der StartCode im Account gespeichert wird. Das ist zwar auch suboptimal, aber man muss sich keine tausend Accounts anlegen. Über die Software selbst kann man unbegrenzt Accounts anlegen. Evtl. muss ich mal schauen, ob die nach einem Monat Inaktivität gelöscht werden oder so.

Ja, der Fehler ist weg. 🙂

Wenn mir jemand Fehler meldet, kann ich die ganz schnell beheben. Das Blöde ist halt, dass die Anforderungen sich immer geändert haben und ich einfach nicht immer hinterher komme, auch alles zu testen.

Oliver

15 Nov. 12 at 10:03

An meinem Laptop scheint es mit Chrome zu laufen. Habe Google Chrome Version 23.0.1271.64 m – an meinem PC kann ich es gerade nicht testen, bin unterwegs.

Ein kleiner Fehler ist mir gerade noch aufgefallen: Gibt man zu oft ein falsches Passwort ein, so bekommt man ein Captcher. Wenn man seine Daten allerdings über die kleinen Loginfelder oben rechts eingibt, ist das Captcher, welches dort erscheint, zur Hälfte verdeckt.

basti

15 Nov. 12 at 12:05

Gefixt! 🙂

Oliver

15 Nov. 12 at 12:56

Hallo,

Ist sogenanntes Split tunneling möglich? Kann ich mithilfe des Frontends festlegen, welcher Traffic durch den Tunnel und welcher ins „normale“ Internet gehen soll?

Danke und viele Grüße!

CoolMa7

28 Jan. 13 at 01:05

[…] 8 gute Gründe, warum AnonSphere ein guter VPN Anbieter istAuf dem PHP Gangsta Blog hat Oliver Sperke seinen Dienst AnonSphere vorgestellt, welcher anonymen VPN Zugang ohne grosse Bandbreitenverluste anbietet. […]

Linktipp 11 – blattertech informatik

2 Mai 22 at 10:48